Linux (fr)

-

Agenda du Libre pour la semaine 26 de l'année 2018

(Dépêches LinuxFR)

Calendrier web, regroupant des événements liés au Libre (logiciel, salon, atelier, install party, conférence), annoncés par leurs organisateurs. Voici un récapitulatif de la semaine à venir. Le détail de chacun de ces 30 événements (1 en Belgique, 29 en France, 0 au Luxembourg, 0 au Québec 0 en Suisse et 0 en Tunisie) est en seconde partie de dépêche.

- lien n°1 : April

- lien n°2 : Agenda du Libre (Belgique, France, Luxembourg, Suisse et Tunisie)

- lien n°3 : Carte des événements

- lien n°4 : Proposer un événement

- lien n°5 : Annuaire des organisations

- lien n°6 : Agenda de la semaine précédente

- lien n°7 : Agenda du Libre du Québec

Sommaire

- [FR Nantes] Cycle café vie privée Protection de son trafic sur Internet (VPN) - Le lundi 25 juin 2018 de 18h00 à 21h00.

- [FR Grenoble] Contribuer à BANO, la base d’adresse nationale d’OSM - Le lundi 25 juin 2018 de 18h30 à 20h30.

- [FR Gaillac] Atelier informatique libre - Le lundi 25 juin 2018 de 19h30 à 23h00.

- [FR Marseille] PGDay France - Le mardi 26 juin 2018 de 08h30 à 17h30.

- [FR Aiglun] Après-midi « Open data » et « Cartopartie » - Fête de l'été - Le mardi 26 juin 2018 de 15h00 à 19h00.

- [FR Quetigny] Découvrir, tester, installer Linux et d’autres logiciels libres - Le mardi 26 juin 2018 de 20h30 à 23h30.

- [FR Le Mans] Permanence du mercredi après-midi - Le mercredi 27 juin 2018 de 12h00 à 17h00.

- [FR Rennes] Sécuriser son infrastructure - Le mercredi 27 juin 2018 de 18h30 à 21h00.

- [FR Montpellier] Rencontres des Groupes OpenStreetMap OSM - Le mercredi 27 juin 2018 de 19h00 à 22h00.

- [FR Toulouse] Rencontres Tetalab - Le mercredi 27 juin 2018 de 20h30 à 23h30.

- [FR Choisy-le-Roi] Pas Sage en Seine - Du jeudi 28 juin 2018 à 10h00 au dimanche 1 juillet 2018 à 20h00.

- [FR Rennes] Conseil d’administration de Gulliver - Le jeudi 28 juin 2018 de 12h00 à 14h00.

- [FR Martigues] Permanence du jeudi de l'ULLM - Le jeudi 28 juin 2018 de 16h30 à 18h30.

- [FR Challans] Permanence Linux - Le jeudi 28 juin 2018 de 18h00 à 20h00.

- [FR Bordeaux] Jeudi Giroll - Le jeudi 28 juin 2018 de 18h30 à 20h30.

- [FR Peymeinade] Install-Party GNU/Linux - Le jeudi 28 juin 2018 de 19h00 à 21h00.

- [FR Vesseaux] Projection-débat du film « Nothing to hide » - Le jeudi 28 juin 2018 de 19h00 à 22h00.

- [FR Paris] Soirée de Contribution au Libre - Le jeudi 28 juin 2018 de 19h30 à 22h30.

- [FR Montpellier] Atelier du Libre Ubuntu et Logiciels Libres - Le vendredi 29 juin 2018 de 18h00 à 23h00.

- [FR Paris] Apéro April - Le vendredi 29 juin 2018 de 19h00 à 22h00.

- [FR Dijon] Atelier de création numérique et électronique - Le vendredi 29 juin 2018 de 20h30 à 23h59.

- [FR Saint-Jean-de-Védas] Repair Café - Le samedi 30 juin 2018 de 09h00 à 13h00.

- [FR Casseneuil] Install Partie GNU/Linux - Le samedi 30 juin 2018 de 10h00 à 17h00.

- [FR Wintzenheim] Réunion du Club Linux - Le samedi 30 juin 2018 de 13h00 à 19h00.

- [FR Villefranche-sur-Saône] Repaircafé - Le samedi 30 juin 2018 de 13h30 à 17h30.

- [FR Marseille] Install Party GNU/Linux - Le samedi 30 juin 2018 de 14h00 à 19h00.

- [BE Liège] Linux Install Party - Le samedi 30 juin 2018 de 14h00 à 18h00.

- [FR Ivry sur Seine] Cours de l’Ecole du Logiciel Libre - Le samedi 30 juin 2018 de 14h30 à 18h30.

- [FR Courbevoie] Assemblée Générale annuelle de l'association StarinuX - Le samedi 30 juin 2018 de 14h30 à 17h00.

- [FR Poucharramet] Festival AgitaTerre - Le dimanche 1 juillet 2018 de 09h30 à 23h00.

[FR Nantes] Cycle café vie privée Protection de son trafic sur Internet (VPN) - Le lundi 25 juin 2018 de 18h00 à 21h00.

Protection de son trafic sur Internet

Pourquoi et comment chiffrer son trafic sur Internet avec un VPN (réseau privé virtuel) ?

Présentation du fonctionnement d’un VPN, de son intérêt et de sa mise en place.Au bar associatif La Dérive https://lajavadesbonsenfantsblog.wordpress.com/

- La Dérive, 1 rue du Gué Robert, Nantes, Pays de la Loire, France

- Adresse web https://cafevieprivee-nantes.fr/category/actualites

- Tags café-vie-privée, anonymat, vpn, tunnel

[FR Grenoble] Contribuer à BANO, la base d’adresse nationale d’OSM - Le lundi 25 juin 2018 de 18h30 à 20h30.

Le collectif OpenStreetMap Grenoble vous invite à son prochain atelier OSM, La Base Adresses Nationale Ouverte (BANO) est une initiative d’OpenStreetMap France.

Elle a pour objet la constitution d’une base la plus complète possible de points d’adresse à l’échelle de la France.

L’objectif est de proposer une couverture d’adresses la plus étendue possible et la plus homogène possible.

Cela doit permettre de réaliser sur le plus largement possible des opérations de géocodage (Quelle position correspond à cette adresse) et de géocodage inversé (Quelle adresse correspond à cette position).

Lors de ce mapathon, le collectif OpenStreetMap Grenoble vous propose d’apprendre à contribuer à la BANO.

À partir de 18h30 à La Coop-Infolab. 31 rue Gustave Eiffel – 38 000 Grenoble

BANO ou BAN

La BAN (Base Adresse Nationale) est la base de référence nationale issue d’une convention signée entre l’IGN, le Groupe La Poste, l’État et OpenStreetMap France.

BANO est un projet initié par OpenStreetMap France début 2014 et n’a pas encore intégré de données issues de la BAN (chantier en cours). Le contenu de la BAN est plus complet (plus de 20 millions d’adresses) que BANO (15. 5M d’adresses), mais n’intègre(ra) pas de contributions faites sur OpenStreetMap et encore très peu de données opendata diffusées par certaines collectivités.

C’est quoi OSM

OpenStreetMap (OSM) est un projet international fondé en 2004 dans le but de créer une carte libre du monde.

Nous collectons des données dans le monde entier sur les routes, voies ferrées, les rivières, les forêts, les bâtiments et bien plus encore

Les données cartographiques collectées sont ré-utilisables sous licence libre ODbL (depuis le 12 septembre 2012). Pour plus d’information inscrivez-vous à la liste locale OSM de Grenoble

- La Coop Infolab, 31 rue Gustave Eiffel, Grenoble, Auvergne-Rhône-Alpes, France

- Adresse web https://www.la-coop.net/evenement/atelier-osm-juin18

- Tags osm, openstreetmap, cartographie, atelier

[FR Gaillac] Atelier informatique libre - Le lundi 25 juin 2018 de 19h30 à 23h00.

Un atelier d’informatique libre voit le jour au sein du chinabulle, pour créer un espace temps d’échange autour des solutions informatiques libres.

- Au comptoir du Chinabulle, 47 rue du Chateau du Roi, Gaillac, Occitanie, France

- Adresse web https://www.chinabulle.org

- Tags échange, transmission, logiciels-libres, découverte, chinabulle, atelier

[FR Marseille] PGDay France - Le mardi 26 juin 2018 de 08h30 à 17h30.

Le PGDay France est un moment de rencontres et de conférences pour la communauté francophone de PostgreSQL.

Les conférences s’adressent à tous les utilisateurs du logiciel étudiants, administrateurs systèmes, DBA, développeurs, chefs de Projets, décideurs.

- Théâtre Joliette, 2 place Henri Verneuil, Marseille, Provence-Alpes-Côte d’Azur, France

- Adresse web http://pgday.fr

- Tags postgresqlfr, conference, pgday

[FR Aiglun] Après-midi « Open data » et « Cartopartie » - Fête de l'été - Le mardi 26 juin 2018 de 15h00 à 19h00.

Démarche participative et collaborative, il s’agit notamment de permettre aux associations, producteurs locaux, habitants et usagers de cartographier les services / activités qui constituent la richesse de notre territoire sur un outil libre (Openstreetmap).

Les données publiques communales mises en ligne et la création d’un agenda partagé (à destination des associations) seront également valorisées.

Les organisateurs du marché d’Aiglun proposeront de nombreuses animations à travers la fête l’été. Venez nombreux

Tout l’après-midi marché bio et des producteurs locaux, animation musicale, balades avec les ânes, jeux, atelier de cartographie libre

À 15 h, 16 h et 17 h visite du champ de lavande rendez-vous sur la place du marché

À partir de 17 h dégustations des produits du marché préparés par le restaurant Le Pressoir Gourmand et grillades d’agneau

À 18 h apéritif local offert par la mairie d’Aiglun, débat sur la cartographie et les données ouvertes

- Marché bio et des producteurs locaux d'Aiglun, place Edmond Jugy, Aiglun, Provence-Alpes-Côte d'Azur, France

- Adresse web https://wiki.openstreetmap.org/wiki/Cartopartie_et_opendata_-_aiglun

- Tags openstreetmap, osm, open-data, carto-partie

[FR Quetigny] Découvrir, tester, installer Linux et d’autres logiciels libres - Le mardi 26 juin 2018 de 20h30 à 23h30.

COAGUL est une association d’utilisateurs de logiciels libres et de GNU Linux en particulier.

Nous utilisons toutes sortes de distributions GNU / Linux (Ubuntu, CentOs, Fedora, Debian, Arch…) et toutes sortes de logiciels pourvu qu’ils soient libres (VLC, LibreOffice, Firefox, Thunderbird, GPG, Tor, OpenNebula, LXC, Apache…).

Nous partageons volontiers nos connaissances des logiciels libres et l’entraide est de mise dans nos réunions.

Les permanences servent à se rencontrer et à partager nos expériences et notre savoir sur le logiciel libre.

Vous souhaitez nous rencontrer nous vous accueillerons à notre permanence.

On adore les gâteaux et les chocolats, vous pouvez donc en apporter-)

- Centre Social et Culturel Léo Lagrange, 3 rue des Prairies, Quetigny, Bourgogne-Franche-Comté, France

- Adresse web https://www.coagul.org

- Tags permanence, coagul, logiciels-libres, linux

[FR Le Mans] Permanence du mercredi après-midi - Le mercredi 27 juin 2018 de 12h00 à 17h00.

Assistance technique et démonstration concernant les logiciels libres.

- Centre social, salle 220, 2ᵉ étage, Pôle associatif Coluche, 31 allée Claude Debussy, Le Mans, Pays de la Loire, France

- Adresse web https://linuxmaine.org

- Tags linuxmaine, permanence, assistance

[FR Rennes] Sécuriser son infrastructure - Le mercredi 27 juin 2018 de 18h30 à 21h00.

La sécurité informatique ne repose pas que sur la qualité du code et le chiffrement (même s’ils sont essentiels), c’est aussi une question d’architecture.

Vous (re)découvrirez quelques principes de sécurisation des infrastructures informatiques tels que la séparation des flux, la redondance et d’autres éléments pouvant améliorer la protection et la disponibilité des services.

La conférence sera présentée par

Thomas MICHEL

Esprit Libre

esprit-libre-conseil.com (link is external)mercredi 27 juin - 18h30

FrenchTech Rennes - Saint-Malo

2 rue de la Mabilais

Rennes- FrenchTech Rennes - Saint-Malo, 2 rue de la Mabilais, Rennes, Bretagne, France

- Adresse web https://caplibre.fr/actualites/securiser-son-infrastructure

- Tags caplibre, conférence, sécurité

[FR Montpellier] Rencontres des Groupes OpenStreetMap OSM - Le mercredi 27 juin 2018 de 19h00 à 22h00.

Ces rencontres mensuelles se veulent être des instants conviviaux pour faire un compte-rendu des activités du mois précédent, mais aussi pour présenter les opérations et rendez-vous à venir que proposent les groupes HérOSM et le Collectif des Garrigues. Naturellement, elles sont également ouvertes à tout public.

Si vous avez des propositions n’hésitez pas à compléter la page dédiée.

- En première partie de soirée, une initiation pour les débutants est prévue

- Possibilité d’initiation à la contribution pour les débutants qui le désire

- Préparation du dossier pour le budget de l’Opération Libre

- Préparation de l’Opération Libre à Jacou

- Travail sur les voies manquantes sur (enjeu évident de géocodage d’adresses, comme celles fournies par SIRENE ou FANTOIR par exemple

- Petit topo sur la saisie des noms de rues à partir des données cadastre/fantoir par département

-

Propositions au sujet du calcul d’itinéraire multimodal (auto, vélo, piéton) dans les futures discussions

- La pratique des cartoparties

- Faut-il prioriser la cartographie de certains endroits (gares et arrêts de tram, par exemple) ?

Contributions libres

Nous vous présenterons les projets en cours, nous vous vous proposerons de contribuer, faire de la production de données, puis nous passerons à un instant convivial sur la terrasse.

Comme d’habitude, chacun amène ce qu’il veut à manger et à boire pour un repas partagé.

N’oubliez pas vos ordinateurs portables pour la séance de saisieLe dernier mercredi de chaque mois

Mercredi 27 septembre 2017 de 19h00 à 22h00

Mercredi 25 octobre 2017 de 19h00 à 22h00

Mercredi 29 novembre 2017 de 19h00 à 22h00

Mercredi 20 décembre 2017 de 19h00 à 22h00

Mercredi 24 janvier 2018 de 19h00 à 22h00

Mercredi 28 février 2018 de 19h00 à 22h00

Mercredi 28 mars 2018 de 19h00 à 22h00

Mercredi 25 avril 2018 de 19h00 à 22h00

Mercredi 30 mai 2018 de 19h00 à 22h00

Mercredi 27 juin 2018 de 19h00 à 22h00Mercredi 27 septembre 2017 de 19h00 à 22h00

Le Faubourg - 15, rue du Faubourg de Nîmes, 34 000 MontpellierTramway lignes 1, 2 et 4 arrêt Corum

GPS Latitude 43.614186 | Longitude 3.881404

Carte OpenStreetMapLe dernier mercredi de chaque mois.

- Le Faubourg, 15 rue du Faubourg de Nîmes, Montpellier, Occitanie, France

- Adresse web http://montpel-libre.fr

- Tags osm, openstreetmap, cartographie, donnee, saisie, cartopartie, participative, rencontre, logiciels-libres, montpel-libre

[FR Toulouse] Rencontres Tetalab - Le mercredi 27 juin 2018 de 20h30 à 23h30.

Rencontre hebdomadaire des hackers et artistes libristes Toulousains.

Ouvert au public tous les mercredi soir.

Venez nombreux.

- Mix'Art Myrys, 12 rue Ferdinand Lassalle, Toulouse, Occitanie, France

- Adresse web https://www.tetalab.org

- Tags rencontre, hacker, artistes-libristes, tetalab

[FR Choisy-le-Roi] Pas Sage en Seine - Du jeudi 28 juin 2018 à 10h00 au dimanche 1 juillet 2018 à 20h00.

Le festival auto-organisé par vous et l’équipe de Pas Sage En Seine se tiendra du 28 juin au 1er juillet 2017 à Choisy-le-Roi dans et aux abords de la Médiathèque Louis Aragon.

Nous vous invitons à participer à PSES2018 et venir participer à ses ateliers et conférences bien sûr, mais aussi installations, discussions et autres formes d’interventions.

Des thèmes sont proposés, pas imposés, pour laisser place à la manifestation d’idées originales.

Le Festival sera un moment convivial et festif pour décrire nos modes d’organisation, nos outils, nos perspectives, évoquer les usages d’autodéfense numériques faces aux perpétuelles manipulations sécuritaires.

Le vendredi sera une journée spéciale consacrée au RGPD, et le samedi soir (lors de la micro-nocturne jusqu’à 21h30) vous pourrez assister à un concert de chiptune réalisé par le collectif Chip Bangers.

L’Hacktiviste naît de cette prise de conscience intégrale. Il ouvre, détourne, invente tous les possibles, ou presque… Être et faire politiquement ensemble sera notre prochaine étape

Le trajet depuis le centre de Paris prend une petite vingtaine de minutes uniquement (Gare du RER C Choisy-le-Roi).

- Médiathèque Louis Aragon, 17 rue Pierre Mendès France, Choisy-le-Roi, Île-de-France, France

- Adresse web https://passageenseine.fr

- Tags numérique, hacktivisme, communs, privacy, hacking, white, atelier, conference

[FR Rennes] Conseil d’administration de Gulliver - Le jeudi 28 juin 2018 de 12h00 à 14h00.

Gulliver tiendra son conseil d’administration à la Maison de la Consommation et de l’Environnement (MCE) le jeudi 28 juin 2018 à partir de 12 h. L’ordre du jour est donné dans le lien ci-dessous.

Ce conseil d’administration est ouvert à tous. Toute personne, membre ou non membre de Gulliver, peut y assister (sauf CA exceptionnel signalé à l’avance), voir comment fonctionne notre association et y donner son avis.

La MCE est située 42 bd Magenta à Rennes (plan d’accès). La salle réservée est celle de l’accueil.

- Maison de la Consommation et de l’Environnement, 48 bd Magenta, Rennes, Bretagne, France

- Adresse web http://gulliver.eu.org/conseil_dadministration_juin_2018

- Tags gulliver, conseil-administration

[FR Martigues] Permanence du jeudi de l'ULLM - Le jeudi 28 juin 2018 de 16h30 à 18h30.

Comment utiliser et les Logiciels Libres.

avec l’association des Utilisateurs de Logiciels Libres du Pays de Martégal (ULLM).

28 2018 de 16h30 à 18h30 à la (quai des Anglais).

Entrée Libre. Tout public.

- Médiathèque de Martigues, quai des Anglais, Martigues, Provence-Alpes-Côte d’Azur, France

- Adresse web http://www.ullm.org

- Tags ullm, logiciels-libres, linux, permanence, gnu-linux

[FR Challans] Permanence Linux - Le jeudi 28 juin 2018 de 18h00 à 20h00.

Chaque dernier jeudi du mois, Linux Challans vous donne rendez-vous à l’Albanera Café, 17 rue du Général Leclerc 85 300 Challans.

Nous vous proposons lors de ces rendez-vous mensuels d’échanger autour du Libre, des conseils ou une assistance technique.

Vous pouvez venir pour vous faire aider, ou aider, à installer et paramétrer une distribution GNU/Linux de votre choix ou des logiciels libres sur votre ordinateur.

Recommandations

- Sauvegardez vos données avant de venir.

- Libérez de la place sur le disque dur (20 Go minimum) et défragmentez Windows si vous voulez le conserver.

- Nous prévenir de votre passage via la messagerie.

Vous pouvez aussi venir pour une première prise d’informations et de contacts.

Nous vous attendons toujours plus nombreux

- Albanera Café, 17 rue du Général Leclerc, Challans, Pays de la Loire, France

- Adresse web http://linuxchallans.org

- Tags linux-challans, permanence, rencontre, mensuelle, soirée, logiciels-libres, gnu-linux

[FR Bordeaux] Jeudi Giroll - Le jeudi 28 juin 2018 de 18h30 à 20h30.

Les membres du collectif Giroll, GIROnde Logiciels Libres, se retrouvent une fois par semaine, pour partager leurs savoir-faire et expériences autour des logiciels libres.

Le collectif réalise aussi une webradio mensuelle, tous les second mardis du mois, à retrouver en direct sur le site de Giroll.

Ses rencontres sont ouvertes à tous.

- Centre d’animation Saint Pierre, 4 rue du mulet, Bordeaux, Nouvelle-Aquitaine, France

- Adresse web https://www.giroll.org

- Tags rencontre, install-partie, giroll, webradio, logiciels-libres, rencontre-hebdomadaire

[FR Peymeinade] Install-Party GNU/Linux - Le jeudi 28 juin 2018 de 19h00 à 21h00.

Désormais tous les 4ᵉˢ mercredi du mois, Clic Ordi et Linux Azur vous proposent une install-party ouverte à tous et gratuite.

- Découvrez un monde rempli de Papillons, licornes, mais surtout de manchots

- Plus besoin de se soucier des virus et autres logiciels malveillants.

- Le support de Windows Vista s’arrête dans un an, et les principaux logiciels ont déjà arrêté leurs mise à jour, réagissez

- Ramenez vos ordinateurs obsolètes et donnez leur une seconde vie.

Nous aimerions développer autour de Handy-Linux (et de sa future mouture avec Debian-Facile) afin de répondre à des besoins simples pour des personnes difficiles à former et pouvant se retrouver en fracture numérique).

Nous sommes ouverts à tout, y compris à la bidouille sur l’atelier avec le fer à souder.

Organisé conjointement par http://clic-ordi.com/fr et https://www.linux-azur.org

- Magasin Clic Ordi, 65 avenue de Boutiny, Peymeinade, Provence-Alpes-Côte d’Azur, France

- Adresse web https://www.linux-azur.org/ral/ral-peymeinade-clicordi

- Tags linux-azur, install-party, clic-ordi, bidouille, handy-linux

[FR Vesseaux] Projection-débat du film « Nothing to hide » - Le jeudi 28 juin 2018 de 19h00 à 22h00.

Ouverture des portes à 19h pour partager un moment de convivialité, discuter des choses et d’autres comme les logiciels libres, les données personnelles, la vie privée

Il y a une buvette sur place, et vous pouvez également apporter un plat à partager ou biscuits apéro

La projection du film documentaire Nothing to Hide aura lieu à 20h30, et sera suivie d’un débat pour répondre à vos questions

« Dire que votre droit à la vie privée importe peu, car vous n’avez rien à cacher revient à dire que votre liberté d’expression importe peu, car vous n’avez rien à dire. Car même si vous n’utilisez pas vos droits aujourd’hui, d’autres en ont besoin. Cela revient à dire les autres ne m’intéressent pas », Edward Snowden

Ce documentaire aborde le thème de la vie privée et des données personnelles.

L’entrée est à prix libre (adhésion à l’association Vesseaux-Mère).

- le Vesseaux-Mère, 23 chemin du Prieuré, place de l'Église, Vesseaux, Auvergne-Rhône-Alpes, France

- Adresse web https://ardechelibre.org/projection-debat-du-film-documentaire-nothing-to-hide/

- Tags vie-privée, projection, nothing-to-hide, débat

[FR Paris] Soirée de Contribution au Libre - Le jeudi 28 juin 2018 de 19h30 à 22h30.

Parinux propose aux utilisateurs de logiciels libres de se réunir régulièrement afin de contribuer à des projets libres. En effet, un logiciel libre est souvent porté par une communauté de bénévoles et dépend d’eux pour que le logiciel évolue.

Nous nous réunissons donc tous les dans un environnement propice au travail (pas de facebook, pas de télé, pas de jeux vidéos, pas de zombies).

Vous aurez très probablement besoin d’un ordinateur portable, mais électricité et réseau fournis.

En cas de difficulté, vous pouvez joindre un des responsables de la soirée, Emmanuel Seyman (emmanuel (at) seyman.fr), Paul Marques Mota mota (at) parinux.org, ou Magali Garnero (Bookynette) tresorier (at) parinux.org.

Pour obtenir le code d’entrée de la porte cochère, envoyez un mail au responsable.

On peut amener de quoi se restaurer (Franprix, 8 rue du Chemin Vert, ferme à 22h)

Regazouillez sur Twitter - Wiki des soirées

Programme non exhaustif

- Fedora (sa traduction)

- Parinux, ses bugs et son infrastructure

- April, … y a toujours quelque chose à faire

- Open Food Facts/ Open Beauty Facts, sa base de données, ses contributeurs, sa roadmap

- Schema racktables, son code

- Agenda du Libre, mise à jour et amélioration du code

- Ubuntu-Fr, son orga, ses événements

- En vente libre, maintenance et commandes

- Open street map, une fois par mois

- Linux-Fr sait faire

- en vente libre

- …

tout nouveau projet est le bienvenu.

- FPH, 38 rue Saint-Sabin, Paris, Île-de-France, France

- Adresse web http://www.parinux.org/

- Tags parinux, scl, soirée-de-contribution-au-libre, fph, logiciels-libres

[FR Montpellier] Atelier du Libre Ubuntu et Logiciels Libres - Le vendredi 29 juin 2018 de 18h00 à 23h00.

L’équipe de Montpel’libre vous propose une permanence Logiciels Libres, discussions libres et accompagnements techniques aux systèmes d’exploitation libres, pour vous aider à vous familiariser avec votre système GNU/Linux au quotidien.

Le contenu de l’atelier s’adapte aux problèmes des personnes présentes et permet ainsi l’acquisition de nouvelles compétences au rythme de chacun.

Vous pourrez y aborder plusieurs thèmes

- Discussions conviviales entre utilisateurs autour de Linux en général

- Préinscription aux prochains Cafés Numériques et Install-Party

- Premières explorations du système

- Installations et configurations complémentaires

- Mise à jour et installation de nouveaux logiciels

- Prise en main, découverte et approfondissement du système

Les Ateliers du Libre ont lieu à la Mpt Melina Mercouri de Montpellier, tous les derniers vendredis de chaque mois de 18h00 à 20h00, sauf période de vacances.

Entrée libre et gratuite sur inscription. Une simple adhésion à l’association est possible et auprès de la Mpt.

Cet événement est proposé par le partenariat qui lie la Mpt Melina Mercouri de Montpellier et Montpel’libre.

Toute une équipe de passionnés, vous propose l’animation de l’Atelier du Libre par les membres de Montpel’libre. Permanence Logiciels Libres, discussions libres et accompagnements des utilisateurs aux systèmes exploitation libres, Linux, sur le cyberespace de consultations libres.

En fin de soirée, l’atelier fera progressivement place à un instant très convivial, les RDVL sont des rendez-vous mensuels de discussions sur le thème des logiciels libres, des arts libres, de l’open source et plus généralement de la culture du libre et du numérique.

Cette soirée, très conviviale, se passe autour d’un repas partagé, chacun porte un plat, entrée, spécialité, dessert, boisson… Ordinateurs et réseaux disponibles.

Notre équipe vous attend pour répondre à vos questions et satisfaire votre curiosité.

Maison pour tous Mélina Mercouri 842, rue de la vieille poste, 34 000 Montpellier

Bus ligne 9, La Ronde arrêt Pinville

GPS Latitude 43.61354 Longitude 3.908768

Carte OpenStreetMapRendez-vous mensuel, tous les derniers vendredis, salle jamais le dimanche

- Maison pour tous Mélina Mercouri, 842 rue de la Vieille Poste, Montpellier, Occitanie, France

- Adresse web http://montpel-libre.fr

- Tags atelibre, accompagnement, initiation, gnu-linux, logiciels-libres, montpel-libre, ubuntu

[FR Paris] Apéro April - Le vendredi 29 juin 2018 de 19h00 à 22h00.

Un apéro April consiste à se réunir physiquement afin de se rencontrer, de faire plus ample connaissance, d’échanger, de partager un verre et manger mais aussi de discuter sur le logiciel libre, les libertés informatiques, fondamentales, l’actualité et les actions de l’April…

Un apéro April est ouvert à toute personne qui souhaite venir, membre de l’April ou pas.

N’hésitez pas à venir nous rencontrer.

Où et quand cela se passe-t-il

L’apéro parisien aura lieu vendredi 29 juin 2018 à partir de 19h00 dans les locaux de l’April.

L’adresse

April, 44/46 rue de l’Ouest, bâtiment 8, 75 014 Paris (entrée possible par la place de la Catalogne, à gauche de la Biocoop, au niveau des Autolib).

Métros Gaîté, Pernety, Montparnasse. Sonner à « April » sur l’interphone.

Le téléphone du local 01 78 76 92 80.L’Apéro a lieu à Paris notamment parce que le local s’y trouve ainsi que les permanents et de nombreux actifs. Pour les apéros dans les autres villes voir sur le pad plus bas.

En ouverture de l’apéro nous ferons un court point sur les dossiers/actions en cours.

Le glou et le miam

Vous pouvez apporter de quoi boire et manger afin de reprendre des forces régulièrement. Nous prévoirons bien sûr un minimum vital.

Vous pouvez vous inscrire sur le pad.

- Bâtiment 8, 44/46 rue de l’Ouest, Paris, Île-de-France, France

- Adresse web https://pad.april.org/p/aperosapriljuin2018

- Tags apéro, april, rencontre

[FR Dijon] Atelier de création numérique et électronique - Le vendredi 29 juin 2018 de 20h30 à 23h59.

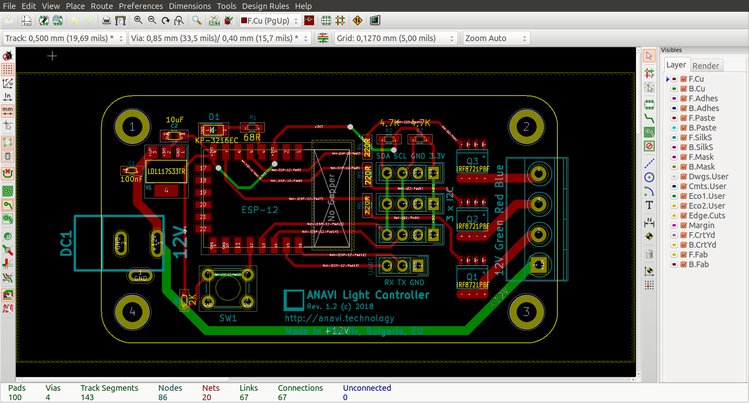

Le fablab et hackerspace l’abscisse vous propose comme tous les vendredis soir un atelier de création numérique et électronique.

L’atelier est équipé de différents outils perceuse, CNC, Arduino, Raspberry Pi, ordinateurs, oscilloscope, multimètre.

Une ressourcerie est à disposition, vous y trouverez des composants électroniques et des pièces détachées à prix libre.

Vous pouvez venir découvrir l’atelier et les usagers du fablab à partir de 20h30.

Vous pouvez aussi venir pour participer aux travaux numériques en cours, partager vos connaissances et vos savoir-faire.

Tous nos travaux sont libres et documentés sous licence libre.

- Fablab et hackerspace l’abscisse, 6 impasse Quentin, Dijon, Bourgogne-Franche-Comté, France

- Adresse web https://fablab.coagul.org

- Tags lab6, coagul, électronique, atelier, fablab

[FR Saint-Jean-de-Védas] Repair Café - Le samedi 30 juin 2018 de 09h00 à 13h00.

Nous vous proposons ce rendez-vous, où, bricoleurs, acteurs, bénévoles, associations, vous attendent pour vous aider à donner une deuxième vie à vos objets.

Réparer ensemble, c’est l’idée des Repair Cafés dont l’entrée est ouverte à tous. Outils et matériel sont disponibles à l’endroit où est organisé le Repair Café, pour faire toutes les réparations possibles et imaginables. Vêtements, meubles, appareils électriques, bicyclettes, vaisselle, objets utiles, jouets, et autres. D’autre part sont présents dans le Repair Café des experts bénévoles, qui ont une connaissance et une compétence de la réparation dans toutes sortes de domaines.

On y apporte des objets en mauvais état qu’on a chez soi. Et on se met à l’ouvrage avec les gens du métier. Il y a toujours quelque chose à apprendre au Repair Café. Ceux qui n’ont rien à réparer prennent un café ou un thé, ou aident à réparer un objet appartenant à un autre. On peut aussi toujours y trouver des idées à la table de lecture qui propose des ouvrages sur la réparation et le bricolage.

Repair Café est un atelier consacré à la réparation d’objets et organisé à un niveau local, entre des personnes qui habitent ou fréquentent un même endroit, par exemple un quartier ou un village. Ces personnes se rencontrent périodiquement en un lieu déterminé, dans un café, une salle des fêtes ou un local associatif où des outils sont mis à leur disposition et où ils peuvent réparer un objet qu’ils ont apporté, aidés par des volontaires.

Les objectifs de cette démarche alternative sont divers

- réduire les déchets

- préserver l’art de réparer des objets

- renforcer la cohésion sociale entre les habitants des environs

Seront présents

- Autour.com : On se rend des services entre voisins, on partage des infos, on prête, on loue, on donne…

- L’Accorderie : Est un système d’échange de services entre habitants d’un même quartier ou d’une même ville.

- La Gerbe : Contribuer à la formation de citoyens éveillés, engagés et solidaires en offrant aux enfants et aux jeunes un espace privilégié d’expression et d’épanouissement Crèche, Centre de loisirs, Scoutisme, Ateliers, chacun peut y trouver un cadre pour son développement grâce au travail d’une équipe de professionnels et de bénévoles.

- Les Compagnons Bâtisseurs : Prévoient d’amener des outils

- Les Petits Débrouillards : est un réseau national de culture scientifique et technique, ils viendront avec pleins de conseils et une imprimante 3D.

- Le Faubourg : Hébergera le Repear Café.

- Montpel’libre : Sera là avec des pièces informatiques, pour essayer de reconditionner des ordinateurs, dépanner ceux qui ne fonctionnent plus, expliquer comment ça marche, faire comprendre le choix judicieux du logiciel libre, contourner l’obsolescence programmée grâce à GNU/Linux, comment réparer et entretenir son matériel soi-même, nous porterons un jerry.

- TechLabLR : Accompagne les projets à composantes technologiques afin de les amener au pré-prototype, puis les guider vers les structures d’accompagnements.

- Violons Dingues : Passionnés de la vie, des autres, de la culture, de l’art, du sport, de la mécanique, de la moto, de la photo, de la musique, des animaux, des insectes, des plantes, de l’environnement, enfin de tout ce qui circule (au propre comme au figuré) sur notre planète.

Zéro Waste Montpellier : La démarche « Zéro Waste » est une démarche positive pour aller vers une société zéro déchet et zéro gaspillage.

Maison des Associations, 18 bis rue Fon de l’Hospital, Saint-Jean-de-Védas, Occitanie, France

Adresse web http://montpel-libre.fr

Tags

montpel-libre, repair-cafe, atelier

[FR Casseneuil] Install Partie GNU/Linux - Le samedi 30 juin 2018 de 10h00 à 17h00.

Le Samedi 30 Juin les bénévoles d’aGeNUx sont invités dans les locaux d’Avec 2L pour une Install-party.

Venez découvrir et partager le monde du logiciel libre en toute sérénité.

Animation Libre et non payante.

Auberge Espagnole le midi.

Avec 2L se situe derrière la poste de Casseneuil

- Avec 2L, chemin de la Tuilerie, Casseneuil, Nouvelle-Aquitaine, France

- Adresse web http://www.agenux.org

- Tags install-party, agenux, logiciels-libres, gnu-linux

[FR Wintzenheim] Réunion du Club Linux - Le samedi 30 juin 2018 de 13h00 à 19h00.

Comme tous les 3 samedis, le Club Linux de la MJC du Cheval Blanc se réunit et accueille toutes les personnes qui souhaitent découvrir ou approfondir Linux et les Logiciels Libres. Aucune compétence n’est demandée.

Pendant ces rencontres, informelles,

- nous accueillons celles et ceux qui cherchent une réponse ou souhaitent découvrir Linux et les Logiciels Libres,

- nous installons Linux sur des ordinateurs, la plupart des fois en « dual boot »(*), ce qui permet de conserver l’ancien système (par exemple Windows) et d’utiliser quand même, en choisissant au démarrage,

- nous partageons nos recherches et nos découvertes, les nouveautés.

Le Club Linux est également impliqué dans une démarche de libération des GAFAM (Google Apple Facebook Amazon Microsoft) et de promotion de solutions libres comme, entre autres, Wikipedia, Openstreetmap, les Framatrucs (*), les Chatons (*) et beaucoup d’autres.

(*) : mais on vous expliquera

- MJC du Cheval Blanc, 1 faubourg des Vosges, Wintzenheim, Grand Est, France

- Adresse web http://mjc-chevalblanc.fr/-club-linux-.html

- Tags linux, logiciel-libre, mjc-du-cheval-blanc, club-linux

[FR Villefranche-sur-Saône] Repaircafé - Le samedi 30 juin 2018 de 13h30 à 17h30.

Dernier Repaircafé caladois mensuel de la saison avant les vacances.

Avec la participation habituelle de la CAGULL.

- Caveau Jacques Higelin, 230 rue de la Quarantaine, Villefranche-sur-Saône, Auvergne-Rhône-Alpes, France

- Adresse web https://repaircafe.org/en/locations/repair-cafe-villefranche-sur-saone

- Tags cagull, repair-cafe, reparer, recyclage

[FR Marseille] Install Party GNU/Linux - Le samedi 30 juin 2018 de 14h00 à 19h00.

L’association (CercLL d’Entraide et Réseau Coopératif autour des Logiciels Libres) vous invite à une install party GNU/Linux, le, dans la salle du Foyer du Peuple 50 rue Brandis 13 005 Marseille.

Vous avez envie de découvrir un système d’exploitation libre, simple d’utilisation, stable, rapide et sécurisé. Une nouvelle façon d’utiliser votre ordinateur.

Vous vous sentez une affection naissante pour le Gnou et le, les mascottes de

Au programme

DÉCOUVERTE de l’univers des logiciels libres.

INSTALLATION d’un environnement GNU/ Linux, ainsi que le meilleur des logiciels libres.

Venez avec votre ordinateur, nous installerons ensemble une distribution avec un ensemble de et pour une utilisation quotidienne.

Ouvert à tous – accessible aux débutant-e-s

Une participation de 2 euros est demandée.

L’adhésion à l’association est de 20 euros annuelle.(L’adhésion n’est pas obligatoire).

- Foyer du Peuple, 50 rue Brandis, Marseille, Provence-Alpes-Côte d’Azur, France

- Adresse web https://cercll.wordpress.com/espace-evenement

- Tags cercll, foyer-du-peuple, install-party, logiciels-libres, gnu-linux, ubuntu, xubuntu, mageia, debian

[BE Liège] Linux Install Party - Le samedi 30 juin 2018 de 14h00 à 18h00.

Une Linux Install Party a lieu tous les derniers samedis du mois de septembre à juin, dans les locaux du Cyber Seniors Énéo de Grivegnée, où je suis animateur.

L’accès et la participation à l’Install Party est ouvert à tous et est gratuit.

Vous venez avec votre ordinateur et on y installe le Linux que vous désirez.

Les installations commencent à 14h et finissent à 18h.

Prévoyez de venir avant 17h, parfois ça peut durer longtemps.- Cyber Seniors Énéo, rue Fraischamps 74b, Liège, Liège, Belgique

- Adresse web http://www.jhc-info.be

- Tags linux, gnu-linux, install-party, installation, logiciels-libres

[FR Ivry sur Seine] Cours de l’Ecole du Logiciel Libre - Le samedi 30 juin 2018 de 14h30 à 18h30.

Présentation de l’E2L

Quel est le rôle de l’école du logiciel libre

Tout d’abord, ce n’est pas une école comme les autres. Elle n’a pas d’établissement fixe, pas de cours de récréation, pas de carte d’étudiant, ni de diplôme de fin d’année.

Comme toutes les écoles, son rôle est d’apprendre à ses élèves les logiciels libres, c’est-à-dire

- comment en trouver de bons parmi les nombreux sites qui en proposent,

- comment en prendre possession en fonction des licences,

- comment les installer en fonction de ses besoins,

- comment les tester et les utiliser,

- comment en comprendre le fonctionnement pour ensuite les modifier,

- comment écrire ses propres logiciels libres.

En fait, l’école du logiciel libre est une université populaire, comme celles qui ont vu le jour en France à partir du 19ᵉ siècle, et dont le but est de transmettre des connaissances théoriques ou pratiques à tous ceux qui le souhaitent. Et pour atteindre ce but, sa forme juridique est de type " association à but non lucratif ".

Comment fonctionne l’école

Cette école étant une association, elle possède, comme toutes les autres, un bureau, élu chaque année en assemblée générale, pour l’administrer. Mais elle a aussi des responsables pédagogiques dont le rôle est essentiel, car ce sont eux qui établissent les programmes des cours en fonction des souhaits des adhérents, valident les candidatures des enseignants et affectent les sessions.

Les membres du bureau et les responsables pédagogiques forment « l’encadrement de l’école ». Tous les membres « encadrants » doivent être membres de l’association.

Les locaux où se déroulent les cours seront ceux que l’on veut bien nous prêter une salle des fêtes, un théâtre, une salle de réunion publique, un amphi dans une école publique, ou autre.

Les thèmes des cours sont définis par les adhérents en fonction de leurs envies, de leurs besoins. Les cours sont ensuite décidés par les responsables pédagogiques de l’école en fonction des enseignants disponibles.

Afin de permettre au plus grand nombre de participer et d’assister aux cours, les sessions se tiennent essentiellement le samedi. Une première de 9h à 12h30, et une autre de 14h à 17h30.

Programme détaillé sur le site http://e2li.org

- Salle LCR, 79 avenue Danielle Casanova, Ivry sur Seine, Île-de-France, France

- Adresse web https://e2li.org

- Tags e2l, cours, ecole-du-logiciel-libre, logiciels-libres

[FR Courbevoie] Assemblée Générale annuelle de l'association StarinuX - Le samedi 30 juin 2018 de 14h30 à 17h00.

L'association GULL StarinuX vous invite à son

ASSEMBLÉE GÉNÉRALE annuelle

le samedi 30 juin 2018 à 14h30,

48 rue de Colombes 92 400 Courbevoie

(SNCF Gare de Courbevoie, Saint Lazare <=> La Défense).

Seuls les adhérent(e)s peuvent voter, mais les discussions restent ouvertes à tous les présents.

Un déjeuner facultatif aura lieu à 12h30.

Au plaisir de nous rencontrer à l’AG 2018

Le Bureau de StarinuX

- Bâtiment des associations, 48 rue de Colombes, Courbevoie, Île-de-France, France

- Adresse web https://www.starinux.org/ag-2018/index.php

- Tags starinux, assemblee-generale

[FR Poucharramet] Festival AgitaTerre - Le dimanche 1 juillet 2018 de 09h30 à 23h00.

L’association 3PA Formation vous invite à la cinquième édition du Festival AgitaTerre Nous vous donnons rendez-vous le dimanche 1er juillet au coeur du village de Poucharramet (31), entre la place des Marronniers et La Maison de la Terre

Venez découvrir des alternatives durables, locales et citoyennes qui font vivre notre territoire. Cette année, le festival investit le thème des Communs venez en apprendre plus

Un événement gratuit et tout public

9h30-18h

Marché de producteurs et artisans-créateurs locaux

Forum associatif & Village des CommunsConférences

Expositions « C’est quoi les Communs »

Ateliers tous publicsExpositions d’artistes sculpteurs sur bois

Mur d’expression libre

Vannerie géante collectiveConcerts

Spectacles et animationsBuvette & Restauration

Espace enfants20h30 Grand concert en plein air avec notre partenaire La Maison de la Terre

Programmation et exposants sur www.agitaterre.fr

Infos agitaterre@3paformation.fr // 3PA 05.61.08.11.30

Parking sur place

Adapté aux personnes à mobilité réduite- Place des Marronniers, Poucharramet, Occitanie, France

- Adresse web http://association3pa.wixsite.com/agitaterre

- Tags agitaterre, festival, alternatives, écologie, conférences

Commentaires : voir le flux atom ouvrir dans le navigateur

-

LinuxFr.org : première quinzaine de juin 2018

(Journaux LinuxFR)

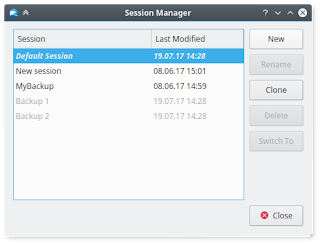

Nonante-huitième épisode dans la communication entre les différents intervenants autour du site LinuxFr.org : l’idée est tenir tout le monde au courant de ce qui est fait par les rédacteurs, les admins, les modérateurs, les codeurs, les membres de l’association, etc.

L’actu résumée (

[*]signifie une modification du sujet du courriel) :Statistiques

Du 1er au 15 juin 2018

- 1528 commentaires publiés (dont 8 masqués depuis) ;

- 248 tags posés ;

- 80 comptes ouverts (dont 6 fermés depuis) ;

- 35 entrées de forums publiées (dont 0 masquée depuis) ;

- 20 liens publiés (dont 1 masqué depuis) ;

- 21 dépêches publiées ;

- 25 journaux publiés (dont 1 masqué depuis) ;

- 3 entrées nouvelles, 1 corrigée dans le système de suivi ;

- 1 sondage publié ;

- 0 pages wiki publiées (dont 0 masquée depuis).

Listes de diffusion (hors pourriel)

Liste webmaster@ - [restreint]

- R.A.S.

Liste linuxfr-membres@ — [restreint]

- [membres linuxfr] Bouffe des 20 ans le 28 juin à Paris

Liste meta@ - [restreint]

- [Meta] Incident du jour sur SSL/TLS

- [Meta] Quel avenir pour la tribune ?

Liste moderateurs@ - [restreint]

- [Modérateurs] certificat linuxfr expiré

- [Modérateurs] Incident du jour sur SSL/TLS

- [Modérateurs] Certificat SSL

- [Modérateurs] où se trouvent les CSS de Linuxfr

[*] - [Modérateurs] forum - bug pour s'inscrire ?

Liste prizes@ - [restreint]

- [Prizes] LinuxFr prizes recap du samedi 9 juin 2018, 13:35:23 (UTC+0200)

- [Prizes] J'ai gagné un livre!

Liste redacteurs@ - [public]

- [Rédacteurs] Incident du jour sur SSL/TLS

Liste team@ - [restreint]

- [team linuxfr] Certificat SSL du site linuxfr.org expiré

- [team linuxfr] Tweet de Laurent Jouanneau (@ljouanneau)

- [team linuxfr] Incident du jour sur SSL/TLS

- [team linuxfr] Purge du compte X

[*] - [team linuxfr] réouverture de compte

- [team linuxfr] Organisez des événements dans le cadre de la Fête des Possibles, du 15 au 30 septembre 2018

Liste webmaster@ — [restreint]

- R.A.S.

Canal IRC adminsys (résumé)

- certificat X.509 périmé (encore merci à tous ceux qui l'ont signalé), passage à Let's Encrypt et communication post-incident

- renouvellement du domaine (encore merci Yann)

- dernière version de Jessie (8.11) prévu le 23 juin, et ensuite passage en fin de vie

- question relative à la configuration DMARC de la liste Sympa des modérateurs qui change le From de l'émetteur dans certains cas

- rachat de GitHub par Microsoft et dépôts LinuxFr.org. Faut-il bouger et pourquoi.

- Let's Encrypt et HTTP en clair pour le renouvellement ? Voir par exemple la discussion

- discussion sur les aspects sécurité de l'affichage distant d'images sur la tribune

- « 20 ans le bel âge pour mourir », ah non ça parle de Yahoo Messenger, pas de nous

- 20 ans du site et POSS en décembre ?

- courriels envoyés pour préparer les entretiens des 20 ans

- peu de présents aux RMLL dans l'équipe. Snif. Me laissez pas tout seul.

- travaux en cours pour nettoyer le dépôt git d'admin (avec des fichiers générés par ansible notamment). Sans oublier de finaliser la partie Let's Encrypt…

- toujours un conteneur à migrer en Jessie, et ensuite trois en Stretch. Et aussi un hôte Trusty à mettre à jour.

Tribune de rédaction (résumé)

Tribune de modération (résumé)

- peu de présents aux RMLL dans l'équipe. Snif. Me laissez pas tout seul.

- du spam

- améliorations de CSS proposées par voxdemonix

- les admins du site ont des facilités techniques pour traquer les spammeurs et les multis, par rapport aux modérateurs

- retour des Geek Faeries

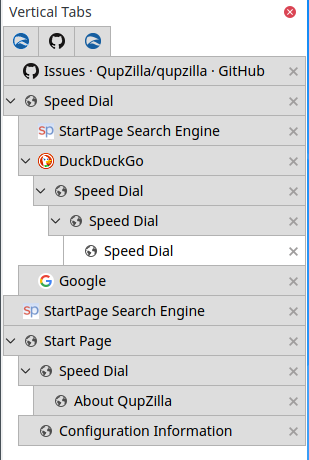

Commits/pushs de code https://github.com/linuxfrorg/

- (springcleaning) admin-linuxfr.org en cours de conversion vers Ansible

- Allow users to choose the source for their tribune smileys in prefere…

- Add a border for missing title on images

- Fix max height for image on computer screen

Divers

- Geek Faëries, c'était du 1er au 3 juin : conférence « LinuxFr.org, 20 ans que ça geeke » et table ronde « Ces plates‐formes du Libre qui soutiennent les communautés » avec l'Agenda du Libre et En Vente Libre. Encore plein de mercis à Bookynette pour le Village du libre, à l'équipe organisatrice des GF, et à Marco et Marius pour l'hébergement.

- RMLL 2018 Strasbourg : conférence LinuxFr.org : les 20 ans d'un espace d'apprentissage, de communication et d'échange, table ronde Ces plateformes du Libre qui soutiennent les communautés (même thème que celle tenue aux Geek Faëries) et stand

Commentaires : voir le flux atom ouvrir dans le navigateur

-

LinuxFr.org : première quinzaine de juin 2018

(Journaux LinuxFR)

Nonante huitième épisode dans la communication entre les différents intervenants autour du site LinuxFr.org : l’idée est tenir tout le monde au courant de ce qui est fait par les rédacteurs, les admins, les modérateurs, les codeurs, les membres de l’association, etc.

L’actu résumée (

[*]signifie une modification du sujet du courriel) :Statistiques

Du 1er au 15 juin 2018

- 1528 commentaires publiés (dont 8 masqués depuis) ;

- 248 tags posés ;

- 80 comptes ouverts (dont 6 fermés depuis) ;

- 35 entrées de forums publiées (dont 0 masquée depuis) ;

- 20 liens publiés (dont 1 masqué depuis) ;

- 21 dépêches publiées ;

- 25 journaux publiés (dont 1 masqué depuis) ;

- 3 entrées nouvelles, 1 corrigée dans le système de suivi ;

- 1 sondage publié ;

- 0 pages wiki publiées (dont 0 masquée depuis).

Listes de diffusion (hors pourriel)

Liste webmaster@ - [restreint]

- R.A.S.

Liste linuxfr-membres@ — [restreint]

- [membres linuxfr] Bouffe des 20 ans le 28 juin à Paris

Liste meta@ - [restreint]

- [Meta] Incident du jour sur SSL/TLS

- [Meta] Quel avenir pour la tribune ?

Liste moderateurs@ - [restreint]

- [Modérateurs] certificat linuxfr expiré

- [Modérateurs] Incident du jour sur SSL/TLS

- [Modérateurs] Certificat SSL

- [Modérateurs] où se trouve les CSS de Linuxfr

- [Modérateurs] forum - bug pour s'inscrire ?

Liste prizes@ - [restreint]

- [Prizes] LinuxFr prizes recap du samedi 9 juin 2018, 13:35:23 (UTC+0200)

- [Prizes] J'ai gagné un livre!

Liste redacteurs@ - [public]

- [Rédacteurs] Incident du jour sur SSL/TLS

Liste team@ - [restreint]

- [team linuxfr] Certificat SSL du site linuxfr.org expiré

- [team linuxfr] Tweet de Laurent Jouanneau (@ljouanneau)

- [team linuxfr] Incident du jour sur SSL/TLS

- [team linuxfr] Purge du compte X

[*] - [team linuxfr] réouverture de compte

- [team linuxfr] Organisez des événements dans le cadre de la Fête des Possibles, du 15 au 30 septembre 2018

Liste webmaster@ — [restreint]

- R.A.S.

Canal IRC adminsys (résumé)

- certificat X.509 périmé (encore merci à tous ceux qui l'ont signalé), passage à Let's Encrypt et communication post-incident

- renouvellement du domaine (encore merci Yann)

- dernière version de Jessie (8.11) prévu le 23 juin, et ensuite passage en fin de vie

- question relative à la configuration DMARC de la liste Sympa des modérateurs qui change le From de l'émetteur dans certains cas

- rachat de GitHub par Microsoft et dépôts LinuxFr.org. Faut-il bouger et pourquoi.

- Let's Encrypt et HTTP en clair pour le renouvellement ? Voir par exemple la discussion

- discussion sur les aspects sécurité de l'affichage distant d'images sur la tribune

- « 20 ans le bel âge pour mourir », ah non ça parle de Yahoo Messenger, pas de nous

- 20 ans du site et POSS en décembre ?

- courriels envoyés pour préparer les entretiens des 20 ans

- peu de présents aux RMLL dans l'équipe. Snif. Me laissez pas tout seul.

- migration de alpha et main en Jessie

- travaux en cours pour nettoyer le dépôt git d'admin (avec des fichiers générés par ansible notamment). Sans oublier de finaliser la partie Let's Encrypt…

- toujours un conteneur à migrer en Jessie, et ensuite trois en Stretch. Et aussi un hôte Trusty à mettre à jour.

Tribune de rédaction (résumé)

Tribune de modération (résumé)

- peu de présents aux RMLL dans l'équipe. Snif. Me laissez pas tout seul.

- du spam

- améliorations de CSS proposées par voxdemonix

- les admins du site ont des facilités techniques pour traquer les spammeurs et les multis, par rapport aux modérateurs

- retour des Geek Faeries

Commits/pushs de code https://github.com/linuxfrorg/

- (springcleaning) admin-linuxfr.org en cours de conversion vers Ansible

- Allow users to choose the source for their tribune smileys in prefere…

- Add a border for missing title on images

- Fix max height for image on computer screen

Divers

- Geek Faëries, c'était du 1er au 3 juin : conférence « LinuxFr.org, 20 ans que ça geeke » et table ronde « Ces plates‐formes du Libre qui soutiennent les communautés » avec l'Agenda du Libre et En Vente Libre. Encore plein de mercis à Bookynette pour le Village du libre, à l'équipe organisatrice des GF, et à Marco et Marius pour l'hébergement.

- RMLL 2018 Strasbourg : conférence LinuxFr.org : les 20 ans d'un espace d'apprentissage, de communication et d'échange , table ronde Ces plateformes du Libre qui soutiennent les communautés (même thème que celle tenue aux Geek Faëries) et stand

Commentaires : voir le flux atom ouvrir dans le navigateur

-

Rumeurs sur l'hyper-threading - TLBleed

(Journaux LinuxFR)

La peinture de la dépêche sur la faille Lazy FPU save restore n'étais pas encore sèche

que je tombais sur de curieux messages conseillant de désactiver l'Hyper-threading.Suivis de conversations plus ou moins inquiétantes sur Twitter et dans les mailings list.

Accroche toi au pinceau

Un commit sur OpenBSD désactive l' Hyper-treading par défaut.

Le message associé est explicite:« Since many modern machines no longer provide the ability to disable Hyper-threading in

the BIOS setup, provide a way to disable the use of additional

processor threads in our scheduler. And since we suspect there are

serious risks, we disable them by default »

Puisque les machines récentes ne donnent plus la possibilité de désactiver l' Hyper-threading depuis le BIOS, trouvez un moyen de désactiver l'utilisation des threads d'un processeur dans notre ordonnanceur.

Et comme on suspecte que le risque est sérieux, désactivons le par défaut.Pour faire plus court, j'avais lu auparavant un laconique:

ps deactivate Hyper-threading on your server

Désactivez l'Hyper-threading sur vos serveurs !Venant des équipes OpenBSD, il y a de quoi s'interroger.

J'enlève l'échelle

La conférence Black Hat qui se déroulera en août prochain, propose au menu:

« This therefore bypasses several proposed CPU cache side-channel protections. Our TLBleed exploit successfully leaks a 256-bit EdDSA key from libgcrypt (used in e.g. GPG) with a

98% success rate after just a single observation of signing operation on a co-resident hyperthread and just 17 seconds of analysis time »

En outre, ceci court-circuite plusieurs protections sur le cache. Notre exploit TLBeed a réussi à voler une clef 256-bit EdDSA depuis ligcrypt (utilisée par GPG ) dans 98% des tentatives, après une simple observation des opérations de signature depuis un thread tournant sur le même CPU en seulement 17 secondes d'analyse.- sans oublier le petit message de remerciement du sieur de Raadt.

Colin Percival, auteur en 2005 de:

- un papier sur les attaques via les caches, Cache Missing for Fun and Profit

- un article qui cible plus particulièrement les risques liés à l'Hyper-threading

en remet une couche:

« I think it's worth mentioning that one of the big lessons from 2005 is that side channel attacks become much easier if you're executing on the same core as your victim »

Je pense qu'il est bon de rappeler cette grande leçon de 2005: une attaque enside channelest tellement plus facile si vous l'exécutez sur le même cœur que votre victime.Cuisine

Intel n'est jamais clairement impliqué; mais je précise, comme ça, en passant, que l'Hyper-Threading est une implémentation Intel du Simultaneous Multi Threading.

Il s'agit de faire exécuter en parallèle, sur un même cœur, plusieurs unités fonctionnelles ou de calcul.

Et pour rendre cette technique efficace et moins gourmande en ressource, cette implémentation partage aussi les caches mémoires.Keep systems protected, efficient, and manageable while minimizing impact on productivity

Conclusion

Toutes les solutions de sécurité aujourd’hui ne sont que des châteaux forts construit sur du sable.

Si encore une fois, la désactivation de l'Hyper-threading pourrait même avoir des effets positifs sur les performances, autant en finir une fois pour toute.

Retour aux origines:

- un partage complet sans protection des ressources

- plus de mode protégé

- pas même de segmentation mémoire

Vos machines iront encore plus vite. Enfin, j'espère.

Commentaires : voir le flux atom ouvrir dans le navigateur

-

Surface d'attaque des serveurs dans les nuages (cloud)

(Journaux LinuxFR)

Passionnant et très utile article sur le blog en anglais de James Bottomley (merci LWN.net pour le résumé) : il étudie la sécurité des solutions d'hébergement Cloud en se basant sur la solution retenue : serveurs dédiés, serveurs partagés, serveurs virtuels, conteneurs, et en comparant les profils d'attaques verticales et horizontales.

Comme vous aimez les conclusions rapides, sachez déjà que la solution conteneurs l'emporte haut la main.

Une attaque verticale c'est du code traversé : de la requête web à la base de donnée jusqu'à la réponse dans le navigateur ou l'application, et qui contient potentiellement des bugs, elle concerne uniquement votre hébergement :

all code that is traversed to provide a service all the way from input web request to database update to output response potentially contains bugs; the bug density is variable for the different components but the more code you traverse the higher your chance of exposure to exploitable vulnerabilities. We’ll call this the Vertical Attack Profile (VAP) of the stack.

Une attaque horizontale par contre peut se propager d'hébergement en hébergement :

In an IaaS cloud, part of the vertical profile belongs to the tenant (The guest kernel, guest OS and application) and part (the hypervisor and host OS) belong to the CSP. However, the CSP vertical has the additional problem that any exploit in this piece of the stack can be used to jump into either the host itself or any of the other tenant virtual machines running on the host. We’ll call this exploit causing a failure of containment the Horizontal Attack Profile (HAP).

La surveillance est répartie différemment selon l'hébergement, par exemble sur un serveur partagé l'hébergeur doit surveiller toute la pile : le matériel, le noyau, les librairies et le middleware, vous n'êtes responsable que de la couche applicative, tandis qu'avec un conteneur il surveille le matériel et le noyau hôte.

Mais les attaques sont aussi réparties différemment. Dans un hébergement partagé, si vous attaquez le noyau vous pouvez compromettre tout le système, donc tous les hébergements tandis qu'il est plus difficile de sortir d'un conteneur.

Compte tenu de quelques autres facteurs que je ne résume pas ici — veuillez lire cet article avant de commenter —, les équipes de sécurité de l'hébergeur bossent « mieux » avec des conteneurs, qui sont donc plus fiables, quoi qu'en dise votre contrat. Mais que ça ne vous dispense pas des opérations habituelles de base : backup, backup ET backup (sauvegarde, sauvegarde ET sauvegarde de leurs petits noms).

Commentaires : voir le flux atom ouvrir dans le navigateur

-

Tutoriel 3D - 2D découpe au laser, le retour du tux

(Journaux LinuxFR)

Sommaire

- Tranche de pingouin

- Au début était le cube

- Il est gros vot manchot ?

- Et si on l’écartelait ?

- Mais quand est-ce qu’on coupe ?

- Et si on l’empalait ?

- On l’empale plus ?

- Parlons peu, parlons kerf

- C’est la lutte finale

- Le petit oiseau va sortir

- TuxOlaser

- Déboitage du tux et montage

- Tadaaaa

- A propos de licences

- Les fichiers

Tranche de pingouin

Chose promise, cause perdue. Voici comment transformer un modèle 3D en tranches de bois pour découpe laser. Et en bonus, mon essai initial de découpe en création originale.

Les outils que j’ai utilisé sont blender et inkscape, et ce juste parce que je les connaissais et donc plus facile pour expérimenter.Note aux amateurs de freecad, j’ai commencé à regarder comment ça marche, au cas où ce serait plus simple avec, si jamais je trouve une idée et le courage de refaire un tuto, ça me fera un zeugma.

Au début était le cube

Ouvrir un nouveau fichier dans blender et mettre la scène en métrique, car sinon les mesures ne sont pas fixées par taille réelle. Notez que à chaque étape du tuto on aura des soucis de conversion de dimensions, donc en fait… mais bon faut pas en profiter pour être négligent.

Retirer le cube et ajouter le Tux à la scène. Vous pouvez le trouver ainsi que toutes les licences à Tuuuuuuux

- Faire face au tux (1 au pavé num)

- Mettre la vue iso (5 au pavé num)

- sélectionner le tux

- passer en editor mode (tab)

- Sélectionner le dessous des pattes (B) qui est rond

- Niveler (SZ0)

- sélectionner les deux centres des pattes, (S) Snap cursor to selected

- rebasculer en object mode (tab) , transform origine to 3d cursor (object/transform)

Maintenant, le tux est calé pour avoir le plancher des pattes en comme origine, à la verticale du pseudo centre de gravité que nous venons de choisir.

mettre la bête en Z 0.

Il est gros vot manchot ?

Il nous faut choisir une taille, suffisamment grosse pour que ce soit cool, et pas trop gros pour limiter le prix. Comme l’objet c’est aussi tester une bonne quantité d’épaisseurs pour voir comment ajuster la taille théorique d’une planche par rapport à sa taille réelle (il reste du vide, la colle ça épaissit, les planches sont pas forcément pile à la taille).

Une planche 2mm chez sculpteo (chez qui je teste la découpe laser) fait 94cm*59cm, il faut aussi essayer de rester dans une seule planche avec tous les morceaux. Le tux est presque aussi large que haut, du coup on cherche une approximation de cube découpé en tranches et étalé fait la même surface en gardant un peu de marge. ça fait 55 tranches, donc une hauteur de 116.875mm

Et si on l’écartelait ?

Il nous faut séparer les pattes du corps du tux (ce sont des objets distincts dans le modèle de base en fait et elles s’interconnectent :

Il faut les réunir par booléen union au corps pour avoir un seul objet avec un intérieur/extérieur propre.

On peut maintenant appliquer une subdivision sur le tux CTRL+3, parce que le tux aime la douceur, et pas que celle angevine.

Lui sculpter des yeux plus sympa, parce que même si tout le monde ne veut pas l’avouer, pour avoir l’air cool faut quand même avoir un peu l’air con.

Mais quand est-ce qu’on coupe ?

Patience, il faut regarder un peu avant de couper. Placer un plan plus grand que le tux au sol, genre 20cmx20cm et lui appliquer un booléen d’intersection avec le tux. Et regarder en bougeant le plan sur Z comment seront les tranches.

On voit deux endroits à problème, les ailes et la queue qui auront des tranches avec plus que un morceau, ce qui est plus complexe à coller.

par ex les ailes :

Ce sera lourd à coller ensuite, on peut mais pourquoi…

autant relier les ailes au tronc le plus légèrement possible, avec un lien de 1mm de large.

idem au niveau de la queue :

J’ajoute un bloc en union au niveau de la queue, le plus ajusté possible par un booléen union.

Cela vous permettra de facilement coller, il sera toujours possible de le limer après collage.

Il faut bien nettoyer le résultat de l’union à l’intérieur du tux, ne pas laisser de cloisons internes, c’est à dire éviter d’avoir des plan à l’intérieur des plans :

Finir de nettoyer en retirant les doublons de vertices, boucher les trous, assurer les normales pour que ce soit clair ce qui est à l’intérieur et à l’extérieur.

Et si on l’empalait ?

Pensons au support central qui va nous permettre de facilement positionner et coller les tranches de tux, il va être en trapèze et ressembler à ça au niveau d’une tranche :

Le choix de la découpe sera donc toujours du côté le plus grand, en bas. Donc notre référence pour le positionnement des plans de découpe doit être la face basse de chaque tranche.

Replaçons le plan à 0.01mm en Z (pour éviter le chevauchement parfait des surface avec les pattes Z=0), pensez à remettre tous les éléments avec scale=1 (Ctrl+A scale and rotation) pour la suite.

Faire une array de 50 plans en Z espacés de 2.125mm, faire le booléen intersection avec le tux. Lors de la réalisation de mon bureau réel avec des tux, j’ai constaté que l’empilage de x tranches de 2mm n’a pas un résultat de x*2mm, mais avec l’air restant et la colle environ 2.125. Je vais affiner avec ce tux cette estimation mais déjà on part de 2.125mm par tranche.

On voit les tranches et on voit des petits problèmes

Une tranche qui manque en haut et le cul qui a une mini tranche en bas.

Diminuer le overlap thresold du booléen pour que le problème du haut disparaisse :

Remonter le point du bas du tux pour supprimer le second problème et non, ce n'est pas lui mettre un doigt dans le cul car ça ne doit pas rentrer :

Nickel !

Simulons une épaisseur des tranches pour avoir un aperçu du résultat réel, ajoutons au plan un modifier solidify 2mm avec l’offfet à +1 (vers le haut) pour suivre le plan d’avoir la face basse comme référence :

Le résultat est conforme, retirez le solidify, il ne doit pas interférer avec l’étape de création du lien central.

On l’empale plus ?

Mais si, mais si. En fait ce n’est pas obligatoire, mais ça facilite le positionnement des étages, et on peut aussi le garde sans le coller. Le lien central doit avoir une forme de trapèze et être parfaitement vertical, car pour l’instant sculpteo ne fait pas de découpe oblique.

Il doit faire une épaisseur égale à celle du bois. Pour mon exemple je suis resté sur mon approximation (2.125mm) mais normalement il faut prendre 2mm et ajuster avec l’épaisseur du kerf qui est la taille du laser laissant un vide de découpe autour du trait de coupe. En pratique lors de mon premier essai j’ai eu des soucis d’épaisseur et j’ai du poncer mon trapèze. Du coup comme ce n’est pas nécessaire d’ajuster. Je surestime cette fois-ci la taille du trapèze.

Il faut ajuster sa position pour qu’il traverse tout le tux, coup de chance c’est possible sur ce modèle en plaçant la traverse au centre de la dernière tranche du tux. Mais sinon on l’aurait simplement fait avec deux trapèzes sur deux hauteurs.

Ajustez la taille en X et la hauteur de la partie haute pour faire joli, elle va dépasser un peu et même arrondir sa tête (note postérieure en pratique le trapèze sera toujours trop court, il faut juger les tranches encore un peu plus grand que 2.125mm).

En dessous ajuster aussi la taille en X pour donner un beau trapèze

On voit que c’est moche au niveau du pied

On va donc remodeler un peu le trapèze pour qu’il soit plus joli à cet endroit.

Parlons peu, parlons kerf

Le kerf c’est la partie du bois éliminée par le laser, en pratique la découpe est plus petite que le plan car le laser à une taille non ponctuelle. la découpe de la traverse dans les tranches sera donc un peu plus grande que prévu, et la traverse découpée plus court aussi que prévu.

Dans ce modèle, on peut ignorer le kerf et accepter les différences, elles seront minimes et les pièces collées seront bien ajustées.

appliquons donc le booléen différence entre le plan des tranches et la traverse

Le résultat est difficile à voir mais en vue fil de fer c’est visible

C’est la lutte finale

On peut passer à la phase finale, on réalise les “modifier” sur les planches, puis on aplati le trapèze en retirant les vertices d’un côté.

En mode éditeur, on sépare toutes les tranches (P+loose parts en mode édition) et on les étale dans le bon ordre en vue du dessus. Attention, les numéros générés lors de la réalisation de l’array ne sont pas forcément dans l’ordre de Z…

Pour ne pas me planter, je me met dans une vue adaptée et je bouge une par une les tranches avec des gx0.1 … Je vérifie bien que tout est dans l’ordre puis je met tout le monde à plat (sélectionner tout A puis SZ0)Nous allons avoir des soucis de conversion de taille entre blender puis Inkscape puis sculpteo… on commence par poser un étalon dans blender, un plan au sol de 1cm sur 90cm

Le petit oiseau va sortir

Enfin presque, il faut encore à faire la photo !

Il existe une option de rendering qui génère du svg.

Mettons la caméra au dessus en mode orthographique, d’abord une résolution 100% sur un ratio approximatif de mon rectangle incluant tout.

puis placer la caméra assez bien au dessus de la scène et changez les paramètres :

L’échelle orthographique est ce qui correspond au zoom, ajustez la valeur pour que tout rentre au plus juste

Tout doit rentrer dans la fenêtre de rendering :

Maintenant depuis les user pref, activez le svg freestyle exporter :

Et activez les deux options freestyle et svg export depuis les options rendering

Pressez F12, une image svg sera générée dans le répertoire indiqué dans output nommé 0001.svg,Ouvrez le dans Inkscape, dégroupez et sélectionnez l’étalon. mettez lui une épaisseur de contour à 0 pour ne pas fausser la taille et regardez sa taille. Dans mon cas je tombe sur 35.719cm.

Je vais donc changer la résolution de l’image pour ajuster la taille d’un facteur de 90/35.719=2.52

Je change dans blender le render pour :

Re F12 et vérification.

Mon étalon fait maintenant 1cm sur 90.01cm.

aller, on essaie avec un pixel de moins en Y :), on tombe sur 89.987. C’est moins bon, retour en arrière.Maintenant que l’on a les bonnes tailles dans Inkscape, il faut nettoyer. Parce que le freestyle a introduit des pixels de temps en temps.

Je prends donc chaque découpe pour la repositionner au mieux et aussi supprimer les traces.

Pour m’aider et aussi servir d’étalon entre Inkscape et sculpteo je place un cadre dans une autre couleur qui délimite ma sélection, 53.5cm de large sur 75cm de haut.

Et je fais tout rentrer dedans.

Je vérifie chaque pièce pour assurer qu’il n’y a pas de défaut, et j’assure les contours à 1px et mon cadre avec une couleur différente

C’est prêt.

Pour ceux qui sont plus observateurs que moi, vous verrez que j’ai oublié de grouper une fente dans une tranche. Moi je vais le voir au montage plus tard…TuxOlaser

J’upload chez sculpteo.

Deux couleurs sont détectées, l"une correspond au noir et l’autre au rouge du cadre. Les mesures n’ont pas été conservées, je ne sais pas pourquoi… mais mon cadre me permet de choisir un ajustement de taille à 26.5% qui me redonne les bonnes dimensions.Je peux alors désactiver le cadre rouge dans sculpteo (style 2 sur aucun et voila !

prêt à couper.Livraison comprise il vous en coûtera 53.33€.

Pour info, les tux du bureau ont coûté moins cher, ils étaient en une seule livraison et un peu plus petits, 72€ les 3.Déboitage du tux et montage

Je hais les video de unboxing, et me voilà moi même à déboiter…

Bon, puisqu’il faut :

la boite est bien protégée

et la planche dans la mousse

Les pièces sont tenues par du scotch, il faudra faire attention en retirant le scotch de ne pas casser les pièces fragiles.

Je numérote mes pièces avant de défaire, c’est moins cher que de faire des numéros au laser.

Ensuite on empile jusqu’à la fameuse pièce 33 qu’il faudra redécouper.

Tadaaaa

A propos de licences

J’ai fouillé pour trouver les licences attachées au modèle de base, les voici :

https://opengameart.org/content/tux

https://opengameart.org/sites/default/files/license_images/gpl.png

http://www.gnu.org/licenses/gpl-3.0.html

https://opengameart.org/sites/default/files/license_images/cc-by.png

http://creativecommons.org/licenses/by/3.0/Les fichiers

Voila les fichiers sources blender et le inkscape (piece 33 corrigée)

fichier blender

fichier svgCommentaires : voir le flux atom ouvrir dans le navigateur

-

AlterncCamp c'est dès jeudi 21 juin

(Journaux LinuxFR)

Salut

Ayant déjà fait la dépéche et que le temps est passé, j'en profite pour rappeler que jeudi, vendredi et samedi il est possible d'aider à l'avancée du projet alternc

- https://linuxfr.org/news/alternc-camp-a-paris-du-21-au-23-juin-2018

- https://github.com/alternc/alternc

Commentaires : voir le flux atom ouvrir dans le navigateur

-

Migrer Windows 10 d'un disque BIOS/MBR, vers un SSD en mode UEFI/GPT avec des logiciels libres

(Journaux LinuxFR)

Sommaire

- Introduction

- Prérequis

- Nomenclature

- Procédure de base

- Quelques pistes si ça ne fonctionne pas…

- Documentation, pour aller plus loin…

- Historique de révisions

Introduction

Ce tutoriel vous guide pas à pas pour migrer votre installation de

Windows qui est actuellement sur un disque dur de votre PC vers un

nouveau disque, en l'occurrence un SSD. A vrai dire, vous pouvez aussi

bien migrer vers un autre HDD.La spécificité de ce tutoriel est qu'elle utilise les outils fournis par

Microsoft avec Windows ainsi que des logiciels libres (Clonezilla

principalement, mais si quelque chose devait mal tourner vous pouvez avoir

besoin d'utiliser fdisk, gdisk ou testdisk pour ne citer qu'eux). Quand

j'ai voulu faire cette migration je n'ai pas trouvé de tutoriel

expliquant de bout en bout comment faire cette migration juste avec les

outils de Microsoft et des logiciels libres.Typiquement, vous pouvez avoir envie/besoin de faire cela car vous avez

acheté un nouveau disque pour remplacer l'ancien (par exemple car

l'ancien montre des signes de faiblesse, ou vous voulez améliorer la

réactivité de votre système).En plus de la migration du système d'exploitation, ce tutoriel vous

explique comment passer d'un démarrage en mode BIOS/MBR à un démarrage

en mode UEFI/GPT.Succinctement la démarche est la suivante, d'abord installer le nouveau

disque dans le PC, et initialiser la table de partition selon les normes

Microsoft. Puis cloner/dupliquer la partition contenant le système

d'exploitation à l'aide de Clonezilla. Ensuite et avant de redémarrer

dans le clone de Windows sur le SSD, faire quelques modifications dans

le registre pour que la lettre de lecteurC:pointe vers la bonne

partition et éventuellement modifier le mode SATA en AHCI si vous le

modifiez aussi dans le UEFI/BIOS. Après cela, on va préparer la

partition système EFI/ESP pour que le PC puisse démarrer dessus et qu'il

démarre sur le Windows du SSD. Finalement, une fois dans le Windows du

SSD, on va réactiver l'"environnement de récupération de Windows".Mise en garde : Faites une sauvegarde de vos données avant toute

opération. Personne n'est à l'abri d'une mauvaise manipulation ou d'une

erreur.Prérequis

Compétences

Niveau de difficulté : Difficile.

Vous devez être à l'aise au niveau de l'utilisation de la ligne de

commande dans Windows, mais aussi assez à l'aise pour gérer les

partitions de votre disque. Savoir modifier le paramétrage de votre

Firmware UEFI/BIOS et aussi nécessaire. Ce tutoriel guide pas à pas pour

la majorité des opérations. Certaines n'ont pas été détaillées par souci

de simplicité et d'efficacité.Matériel

Le PC où vous voulez installer le SSD. Il faut qu'il soit en état de

marche. De plus il doit avoir un firmware UEFI. S'il n'a que un BIOS

standard, sans UEFI, ce tutoriel n'est pas adapté.Clé(s) USB ou plusieurs CD/DVD sur lequel vous aurez mis

Clonezilla, System rescue

CD et un environnement de démarrage

Windows PE, ou Windows RE, ou le DVD/Disque d'installation de Windows.Le disque SSD (testé avec Samsung SSD 860 EVO 250GB). Il doit avoir une

taille suffisante pour contenir votre partition de Windows. Dans tous

les cas, la taille de la partition qui contiendra Windows sur le SSD

doit être au moins égale à la taille de la partition Windows du HDD que

vous voulez cloner. Au besoin, pour remplir ce critère, réduisez la

taille de votre partition Windows avec le gestionnaire de disque de

Windows par exemple (ou un autre outil de gestion de partition, comme

gparted, sur le System Rescue CD). Cherchez sur internet si vous ne

savez pas comment faire.Logiciel

Windows 10 installé (en version 64 bits) (testé avec Win10 v1709)

Windows 10 PE ou support d'installation de Windows 10 (clé USB ou DVD) -

En Version 64 bits (testé avec un support d'installation de Win10 v1804)System rescue CD (version 5.2.2 par

exemple)Clonezilla installé sur une clé ou un CD.

Bien vérifier avant que votre système arrive à démarrer dessus. (Testé

avec Clonezilla 2.5.5-38)Nomenclature

SSD : désigne le nouveau SSD

HDD : désigne votre disque actuel, sur lequel est installé Windows

WinPE : un environnement de démarrage Windows PE, ou Windows RE, ou le

DVD/Disque d'installation de Windows. Il doit être sur un support

amovible (USB, CD ou DVD)S: La lettre de lecteur affectée à la partition Système EFI qui sera sur

le nouveau SSD (parfois appelée ESP, EFI_System_Partition ou encore

SYSTEM, ou EFI)N: Le clone de Windows, sur le SSD

O: Le Windows cloné, sur le HDD

C: La partition dans laquelle est installée Windows, lorsqu'on est dans

Windows (que ce soit le windows cloné, ou le clone)Les commandes doivent être lancées en tant qu'administrateur.

Procédure de base

Fixer et brancher le SSD dans l’ordinateur

Désactiver Windows FastStart (cf votre moteur de recherche préféré)

-

Initialiser et partitionner le disque à l'aide de Windows

- Démarrer sur le Windows installé ou WinPE

- Pour initialiser le disque, d'abord créer une table de partition,

puis partitionner le disque. Pour ce faire :

- Suivre les instructions de partitionnement UEFI/GPT selon Microsoft. Ci-dessous mon exemple, mais peut-être avez-vous besoin d'une partition "recovery" aussi, ou votre configuration nécessite quelques aménagements. Dans ce cas, voir les instructions de Microsoft et adapter pour vos besoins.

- Par exemple: une partition EFI de 260Mo, une partition

Microsoft Reserved (MSR) de 16Mo, une partition pour Windows

(taille au moins égale à la taille de la partition de Windows

à cloner). Pour informations, dans diskpart, les tailles que

vous donnez en MB/Mo sont en réalité des MiB/Mio (220 =

10242 octets).

- Ouvrir une invite de commande en mode administrateur et

lancer

diskpart

. Et une fois dans diskpart :

- list disk pour lister les disques et connaître le n° du SSD.

- select disk # avec le numéro du SSD à la place de #

- clean Supprime le contenu du disque / l'initialise

- convert gpt Définit que le disque aura une table de partition GPT

- create partition efi size=260 Crée une partition EFI de 260MiB

- format quick fs=fat32 label="System" Formater la partition EFI au format FAT32

- assign letter="S" Lui donner la lettre S

- create partition msr size=16 Créer une partition Microsoft Reserved de 16MiB

- create partition primary

Créer la partition pour Windows (l'équivalent du

C:) - format quick fs=ntfs label="Windows" Formater la partition pour Windows au format NTFS

- assign letter="N" Lui donner la lettre N

- list volume Liste les volumes. Permet de voir la table de partition.

- exit Quitte diskpart

- Ouvrir une invite de commande en mode administrateur et

lancer

diskpart

. Et une fois dans diskpart :

-

Cloner le Windows installé sur le HDD. Ceci sera fait à l'aide de

Clonezilla- Redémarrer dans Clonezilla

- Une fois dans clonezilla, et si vous êtes confortable avec les

lignes de commande Linux, éventuellement supprimer de la partition

Windows du HDD les fichiers

pagefile.sys,hyberfil.sys(désactiver windows faststart avant),swapfile.sys. - Cloner la partition Windows du HDD vers le SSD (de préférence,

partition de même taille, et de toutes façons, la partition de

destination doit être plus grande que la source. Si ce n'est pas

le cas, réduisez d'abord la taille de votre partition Windows

depuis Windows). Dans clonezilla, utiliser le mode Partition vers

Partition, et en mode Export. Utiliser les options